Depuis le 27 mai, le grand public a un bel exemple pour mesurer notre dépendance aux sytèmes d’information et comprendre la relative fragilité de ces derniers.

Mais essayons d’y voir un peu plus clair dans cette affaire. Nous ne ferons pas ici d’analyses techniques mais reprendrons ce qui a été déjà largement traité par des personnes qui maitrisent leurs sujets.

En effet un logiciel malveillant que nous nommerons ici NotPetya a ravagé plusieurs entreprises dans un grand nombre de pays. Et afin d’éviter toute confusion sur les faits avérés et les suppositions nous allons découpé notre article en 2 parties, la première reprendra ce qui a pu être démontré et la seconde laisse plus de place à l’interprétation et aux suppositions.

Les Faits :

Mardi après midi, la température est montée d’un cran en Ukraine tout d’abord, avec plusieurs entreprises qui se sont faites défoncées (le terme nous parait assez approprié) par un logiciel malveillant s’apparantant à un rançongiciel de type Petya.

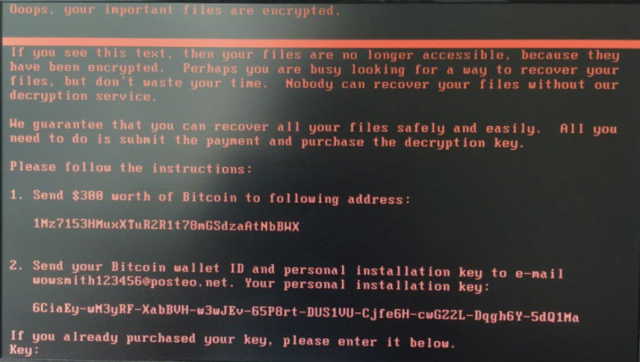

Pour les profanes, Petya est un rançongiciel : Vous savez un petit logiciel qui va chiffrer les informations sur votre disque dur et demander le paiement d’une certaine somme d’argent pour que vous puissez retrouver vos si précieuses données. Mais bon pour vous, pas de menace, car vous faites des sauvegardes régulièrement, n’est-ce pas ?

La famille Petya a cependant une particularité par rapport aux autres rançongiciels (Locky et consort). En effet a contrario d’un locky par exemple qui chiffre certains fichiers mais vous permet encore d’utiliser votre PC (naviguer le net pour aller payer la rançon), Petya chiffre vos données et en plus replace le MBR de votre disque. Précisons et ce sera important pour la suite que le MBR ou Master Boot Record est ce qui permet à votre ordinateur au démarrage de savoir où trouver votre système d’exploitation sur le disque dur. En clair, Petya bloque complétement l’utilisation de votre machine. Mais gardons en tête que les auteurs sont des businessmen qui veulent avoir bonne réputation afin d’inciter les victimes à payer : Toutes ces opérations sont parfaitement réversibles et la machine revient en état de fonctionnement dès lors que la rançon est payée… Enfin ça c’est si tout se passe bien. La revue MISC a consacré un article sur cette famille de rançongiciel.

Petya n’a rien d’un nouveau dans le petit monde des rançongiciels puisque depuis début 2015, ces auteurs lancent régulièrement des campagnes d’hameçonnage et rafinent régulièrement leur logiciel.

Le virus NotPetya qui s’est repandu cette semaine reprend effectivement la même logique pour le chiffrement :

– On écrase le MBR

– On chiffre les fichiers utilisateurs

– On planifie un reboot pour l’heure suivante

L’ANSSI détaille précisement la succession de logiciel malveillant dans son bulletin.

Et c’est ce qui lui a valu d’être confondu avec Petya. Mais il y a quelques différences.

Le chiffrement :

Tout d’abord, l’écrasement du MBR qui permet d’avoir la belle image ci-dessous contient des erreurs empéchant la récupération du disque.

La fonction de génération de l’ID unique, permettant à l’utilisateur de s’authentifier auprès de pirate est également bancale.

Egalement, le logiciel peut chiffrer plusieurs fois les données utilisateurs. Au fur et à mesure des analyses, la liste des erreurs se rallongent.

Bref, au niveau de la qualité, les auteurs de cette campagne ont un peu baclé de le travail.

Le vecteur de propagation :

Habituellement (i.e dans l’énorme majorité des cas), ces attaques ne sont pas ciblés et se font à travers des campagnes de phishing avec des mots clés classiques dans l’objet des messages (INVOICE, PAIEMENT, ORDER, …). Ces messages prétextant donc un sujet d’ordre financier à ouvrir un pièce jointe qui ira elle même télécharger le rançongiciel sur le net et l’executera. Les types de pièce jointe varient d’une campagne à l’autre : fichier pdf contenant du JS, Document Word ou Excel avec des macros, zip de JS, RTF avec CVE-2017-0199. Si ce dernier vous ne le comprenez pas c’est pas grave, l’idée étant que tout ce fait via pièce jointe qui est un format assez générique pour l’ouvrir sur des PCs quelconques afin de toucher un maximum de victime (Les pirates sont là pour faire du chiffre).

Dans le cas de cette campagne, il n’y a pour l’instant (n’en déplaisent à certains) que 2 vecteurs de propagations avérés : Le premier vecteur de contamination à utiliser le processus de mise à jour d’un logiciel de compatibilité fiscale ukrainien MeDOC et le second est un point d’eau sur le site d’une banque ukrainienne également un seul et unique vecteur de contamination, le processus de mise à jour d’un logiciel ukrainien de comptabilité fiscale. Autrement dit, les pirates n’ont pas choisi la technique la plus simple pour distribuer leur petit gadget… Et cela semble tout de même très centré sur l’Ukraine. Mais comme dirait Bigard « …Admettons !! »

Et pour que cela soit bien clair : il n’y a à ce jour aucun cas avéré de campagne de phishing utilisant la faille CVE-2017-0199 qui soit lié à NotPetya (Ceci si vous avez des preuves, on est preneur).

« Please Insert Coin »

Le mode de paiement de la rançon est aussi un peu surprenant, une grande partie des acteurs du milieu préfére l’utilisation de portails sur le darknet pour échanger avec les victimes : preuve de paiement de la rançon contre procédure de déchiffrement. Ici, le choix s’est porté sur une adresse mail publique . Méthode plus fragile car celle-ci a rapidement été désactivée pour le fournisseur : rendant impossible le contact avec les auteurs de l’attaque.

Les mouvements latéraux :

Dans la tradition des rançongiciels, ils ne sont pas très complexes en terme de fonctionnalité qui se résument en générale aux actions suivantes : Ils sont lancés par l’utilisateur, ils communiquent avec leur tour de contrôles, ils chiffrent, ils affichent leur message et puis voilà c’est fini. Au pire, afin d’obtenir un mouvement latéral pas trop technique, les pirates proposent aux personnes infectés d’infecter leurs amis pour obtenir la clé de déchiffrement gratuitement…

Dans ce cas-ci, il y a une spécifité qui rappelle WannaCry. En effet tous les deux sont équipés d’un fonctionnalité dites de « Vers » : ils vont chercher à contaminer tous ce qu’ils peuvent dans leurs alentours. Mais a contrario de WannaCry qui scannait à tout azimut à l’aide d’une vulnérabilité Microsoft MS17-010 de son petit nom « Eternal Blue », NotPetya utilise EternalBlue, Eternal Romance, PSExec, MimiKatz-like pour se propager sur le réseau interne de la machine.

Détaillons un peu : la véritable force de NotPetya (oui à un moment faut bien que le truc fasse quelque chose correctement pour qu’on parle de lui :)) est sa faculté à se répliquer.

- EternalBlue et EternalRomance sont des bouts de codes exploitant des vulnérabilités du service de partage réseau de Windows

- MimiKatz est un logiciel qui permet de scanner la mémoire vive d’une machine et d’y extraire des informations tels que les mots de passe ou jetons d’authentification

- PSExec et WMI sont des outils légitimes de microsoft pour executer des commandes à distance sur une machine

Les deux derniers et MimiKatz s’utilisent ensemble : le mimikatz-like recherche en mémoire des identifiants de comptes ayants des droits administrateurs sur plusieurs machines et ensuite utilisent ces identifiants avec psexec pour contaminer les machines voisines.

Officiellement, il est aujourd’hui impossible de dire qu’est ce qui a permis de faire le plus dégat entre les exploits EternalBlue/EternalRomance et le combo Mimikatz/PsExec…

Donc bref, mettez tous cela ensemble, secouer bien et balancer cela une vieille de jour férié en Ukraine… Et voilà c’est la catastrophe pour un grand nombre d’entreprises de ce pays.

Oui mais cela n’a pas touché que l’Ukraine, cela s’est aussi répendu dans plusieurs pays provoquant une belle pagaille sur le globe.

Une question reste en suspend : Comment cela est-il sorti du pays ? Officiellement le mystère reste entier, peu d’entreprise ont abordé le sujet (il faudra surement attendre le SSTIC 2020 pour avoir les Retex de Saint Gobain). Mais le logiciel malveillant ne se propageant que sur les réseaux internes et si aucun autre vecteur n’a été utilisé, une pièce serait à mettre sur les réseaux privés virtuels (aka VPN). Mais nous tombons dans la supposition, il est temps de passer à notre seconde partie…

Supputations et Interprétations subjectives

Soyons clairs et transparents, tous ce qui est écrit ci-dessous est probablement invérifiable, mais pas impossible.

Rançongiciel ou logiciel destructeur ?

Les nombreuses erreurs dans la modification du MBR et la faiblesse du système retenu pour offrir le déchiffrement contre le paiement de la rançon laissent penser que ce n’était pas pour l’attaquant la motivation première. Cette dernière serait de bloquer les système distant en détruisant les partitions des machines et rendant la récupération des données complexes.

Cependant pourquoi se donner tant de mal en incluant un code de rançongiciel incomplet dans la charge, si au final elle ne sert pas. Par exemple, les attaques de Shamoon ont fait pas mal de dégat en Arabie Saoudite et cela était plutot efficace en termes d’impact sur les infrastructures industrielles du pays.

Une théorie viable est de dire que NotPetya devait être les deux à la fois, mais que pris de cours par la pandémie WannaCry qui avait largement exploitée la faille MS17-010 (beaucoup de systèmes ont été patchés depuis) et probablement d’autres événements non publics, les auteurs ont choisis de balancer leur vermine un peu précipitament, sans prendre le temps/ le soin de finaliser la partie rançongiciel.

Alors pourquoi le coupler avec un rançongiciel ?

Très certainement pour assurer une certaine « Plausible deniability » en se faisant à moitié passer pour une organisation criminelle.

Qui a fait ça ? Mafia ou Etat ?

Comme expliqué plus haut, les organisations criminels n’auraient probablement pas autant baclé le travail sur leur gagne-pains et n’ont que peu d’intérêt à cibler sur des populations ou pays particuliers. De plus, la cible principal semble être des organismes ou entreprises qui pour la plus part doivent avoir des sauvegardes et/ou des plans de continuité (enfin on l’espère), autrement dit pour qui payer la rançon n’est pas une nécessité pour récuper leurs données). A l’opposé, un état a plus d’intérêt à paralyser un état rival afin de l’affaiblir et lui faire comprendre que bon maintenant va falloir être gentil. L’effort dans le code a avant tout été porté sur la viralité du logiciel et non sa fonction final.

Du coup, le regard se tourne assez rapidement vers une attaque d’origine étatique.

Du coup, quel pays ?

On peut penser aux blagueurs de la république démocratique et populaire de Corée. Ces derniers sont probablement les auteurs de la campagne WannaCry. Mais le gap technique entre ces 2 campagnes est important, là où WannaCry tirait tout azimut ( à l’image de la Corée du Nord qui n’a pas beaucoup d’amis dans la communauté internationale), NotPetya semble bien viser les camarades ukrainiens et si on regarde un peu la carte du monde et le contexte géopolitique. On trouve assez rapidement un coupable potentiel. En effet, depuis quelques temps, les Russes ne raffolent pas des Ukrainiens (et inversement) et Petya est un rançongiciel d’origine Russe.

Et mettons cela dans une fresque chronologique :

Décembre 2015 : Première attaque majeure sur le réseau électrique de la capitale ukrainienne.

Décembre 2016 : Nouvelle Attaque sur le réseau électrique de Kiev (capital de l’Ukraine)

Janvier 2016 : The Shadow Broker met aux enchères « Eternal Blue » et « Eternal Romance » issue d’un probable pirate de ressources de la NSA

Février 2017 : Panique chez Microsoft (pas de Patch Tuesday : c’est du jamais vu) qui s’active pour corriger ces failles (probalement averti par la NSA des risques)

Février 2017 : Le développement du module de propagation de NotPetya est en cours probablement avec des infos de premier main venant de « Shadow Broker »

Avril 2017 : « The Shadow Broker » publie son arsenal

Mai 2017 : WannaCry utilise massivement « Eternal Blue » et déclenche une prise de conscience du monde sur les risques de SMB : il faut patché et vite. L’équipe de NotPetya est prise de cours et termine rapidement les développements de son programme.

30 Mai 2017 : Le renseignement ukrainien a perquisitionné l’hébergeur WNet sous l’hypothèse que c’était une antenne du FSB (espionnage russe) : WNet est l’hébergeur du serveur de mise à jour de MeDOC.

23 Juin 2017 : Il est rendu public qu’Obama a autorisé les agences américaines à s’attaquer aux infrastructures russes à la fin de son manda

27 Juin 08h15 : le Colonel Maksim Shapoval du renseigment militaire ukrainien est tué dans sa voiture piégée : il enquétait sur les implications russes dans l’Est du Pays

27 Juin 10H30 : NotPetya frappe de plein fouet l’Ukraine avec comme vecteur zéro la mise un jour d’un logiciel de comptabilité ukrainien très largement utilisé

28 Juin : Jour férié en Ukraine, compliqué de faire rester des gens au boulot.

Bref, cette chronologie n’est pas forcément cohérente mais il y a quand même une idée qui se dégage, ne croyez vous pas ?

Certes les Russes ont aussi été touchés, nous direz vous. Et c’est vrai, mais on peut assez solidement pencher pour des dommages collatéraux.

La morale de cette histoire :

Nous n’allons pas vous refaire la liste des bonnes pratiques sur les droits, les mises à jours de votre parc.

Néanmoins, cette fois c’est le processus de mis à jour de logiciel MeDOC qui pour nous est très exotique. Mais sans parler des applications spécifiques et métiers, avez vous déjà vérifié la légitimité des patchs reçus sur votre serveur WSUS ?

L’attribution dans le monde numérique est déjà une chose relativement compliquée et il semble que des réponses à ces actions de cyberterrorisme soient encore plus compliquées, n’en déplaisent à nos amis européens.

Egalement, dans des cas de crises de ce type, il est appréciable et apprécié de se limiter au fait en ne confondant pas vitesse et précipitation. Notamment sur les vecteurs de contamination dans les premières 24h certains experts ou CSIRTs (parfois nationaux) se sont un peu emballés sur telles ou telles capacités de logiciels et/ou des attaquants. Certains voient ces attaques comme du pain bénit pour vendre plus de sécu, certes, mais soyons raisonables et ne racontons pas n’importe quoi non plus.

Et revient encore la question, y-a-t-il des experts cyber en France ? On pose la question parce qu’on a vu la vidéo du figaro… Du coup on se demande si c’était vraiment nécessaire de demander à des Russes ce genre d’infos alors que des boites de Sécu française et même l’ANSSI (si si ils parlent à la presse) pourraient faire de même et cela vous ferait économiser des frais de traduction…

Dans la catégorie troll, pour ceux qui en société pensent que c’est de bon ton de balancer : « Oh vous avez vu, c’est encore une vulnérabilité de la NSA, c’est pas bien, c’est la faute de la NSA, c’est à eux de payer ! » Du coup avec ce genre de logique débile, doit-on aussi s’insurger contre les travaux de @gentilKiwi ? Dites le vite au parquet (non pas celui-là, le judiciaire) car une enquête est en cours… Curieux de voir sur quoi cela aboutira.

Allez pour la fin, une petite touche de légereté :

Pour ceux qui ont besoin de se convaincre que le groupe « The Shadow Broker » est bien d’origine russe, nous vous invitons à lire un de leurs textes avec l’accent russe… Vous allez voir c’est radical !